Creación de evento malware en MISP

Se tiene una campaña de phishing real que distribuye malware a través de adjuntos en los correos electrónicos hacia una entidad estatal "X".

Los pasos para la publicación del evento pueden variar ligeramente de acuerdo al contenido e información suministrada a la plataforma, en este ejemplo de creación de evento en MISP se detallaran gran parte de los indicadores de compromiso que se encuentran al recibir phishing mediante correo electrónico, en casos específicos pueden no encontrarse todos los datos proporcionados por lo cual solo debe añadir al evento información comprobada.

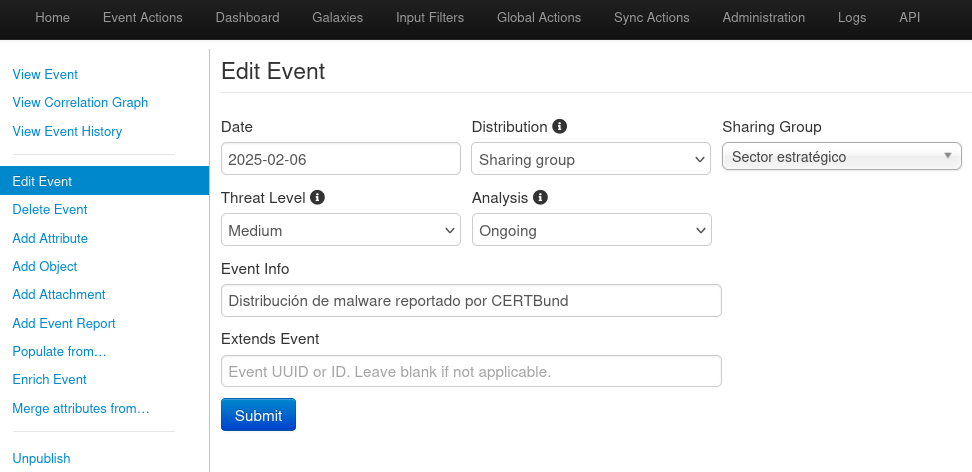

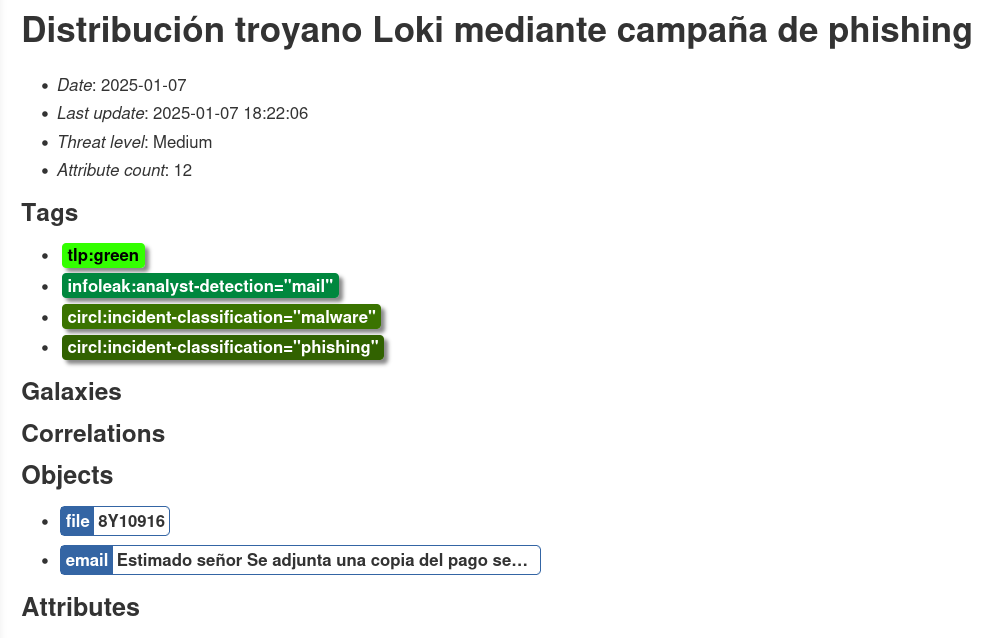

Creación del evento.

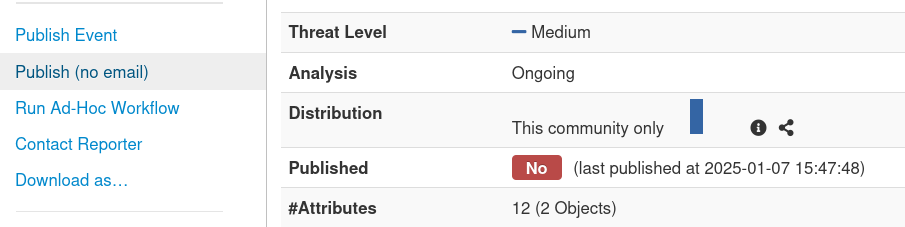

- Distribution. Define la cantidad de destinatarios que pueden ver información del evento.

- Threat level. Define el nivel de amenaza del evento como Medio.

- Analysis. Define el evento en Ongoing ó en curso

- Event info. contiene el resumen de la descripción del evento.

- Extends Event. Si el evento tiene información relacionada con un evento creado anteriormente se puede colocar el UUID del evento anterior para relacionar la información de ambos eventos.

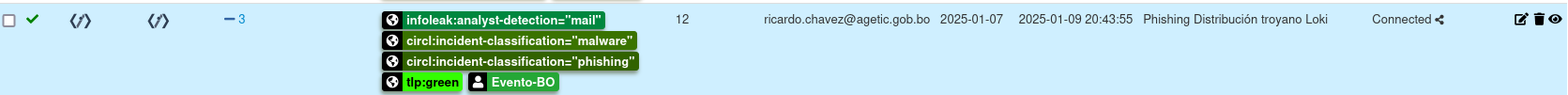

- TLP se clasifica como "green" debido a que el público objetivo de la información es grande y se necesita compartir la información con toda la cantidad de personas posibles para realizar la prevención.

- Se indica que es una detección de analista de tipo "Malware".

- Se clasifica de acuerdo a la taxonomía de CSIRT Américas y CIRCL como "malware".

El momento de añadir un TAG local, se utilizará el tag personalizado para filtrar eventos de Bolivia respecto de eventos de otros países.

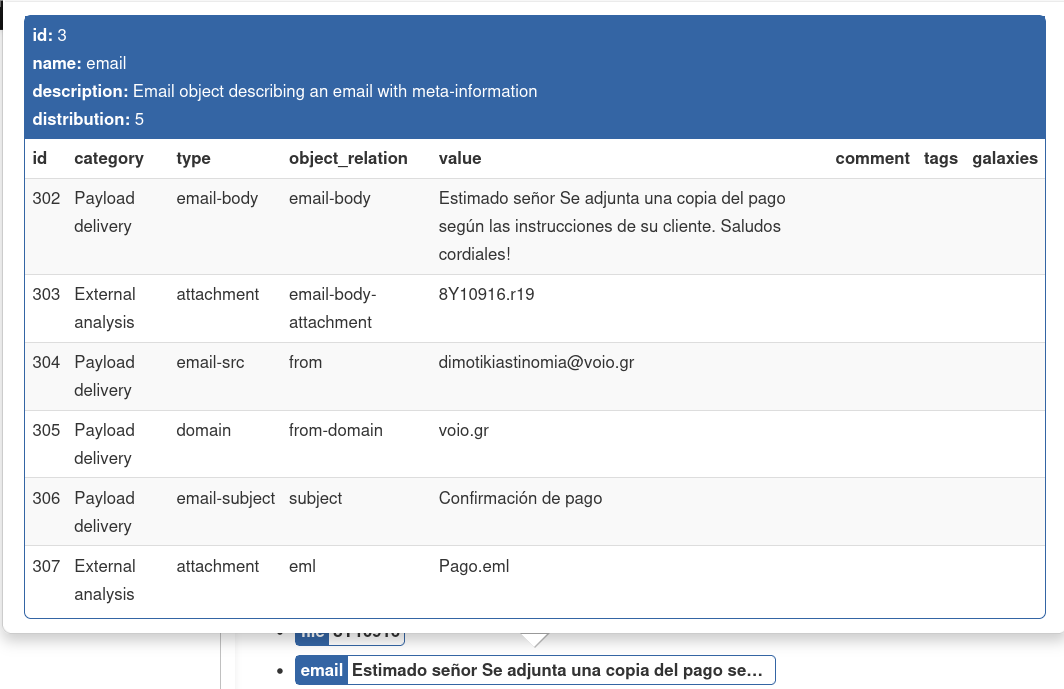

Para la asignación de atributos en este caso se agruparán por objetos por que tenemos tanto el cuerpo del correo con el adjunto como el archivo.

Objetos.

En este caso específico no se tienen objetos por que el origen de la información nos detalla direcciones IP que contienen o distribuyen malware por lo que no se añadirán objetos.

Atributos.

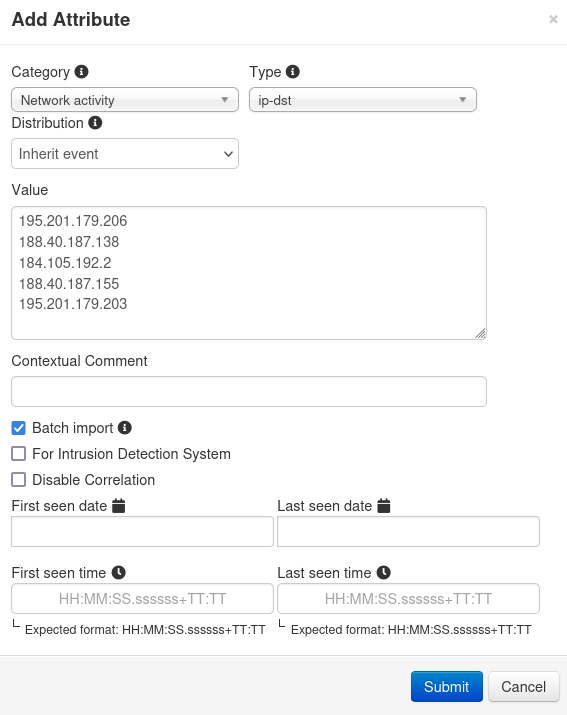

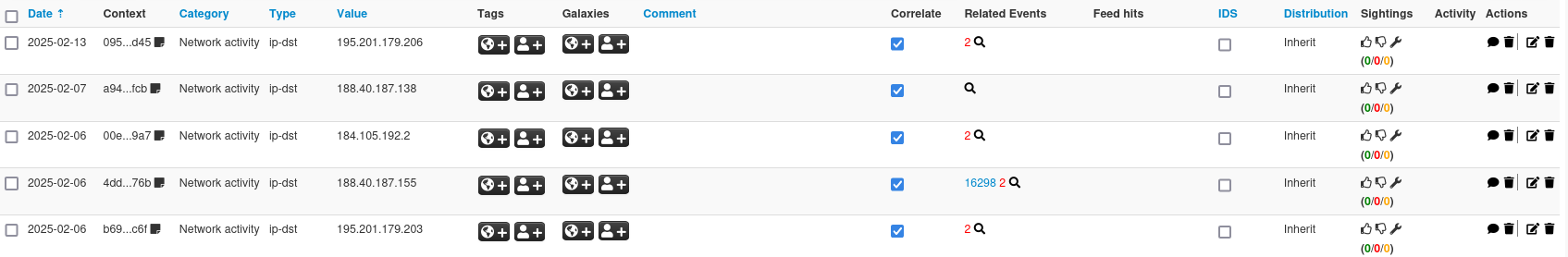

Para agregar la lista de IP's procedemos a seleccionar el boton de "+" para añadir los atributos.

Estos atributos se clasifican en la categoría de actividad de red e IP destino por que no son las IP que generan el malware, sin embargo tienen el malware presente y las distribuyen.

Una vez seleccionada la opción Submit podemos observar que los atributos han sido agregados correctamente observando si existe una correlación con otros eventos, en este caso se relacionan con el evento 2 y 16298 como podemos ver a en la columna Related Events a continuación.

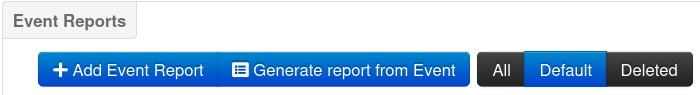

Event Reports

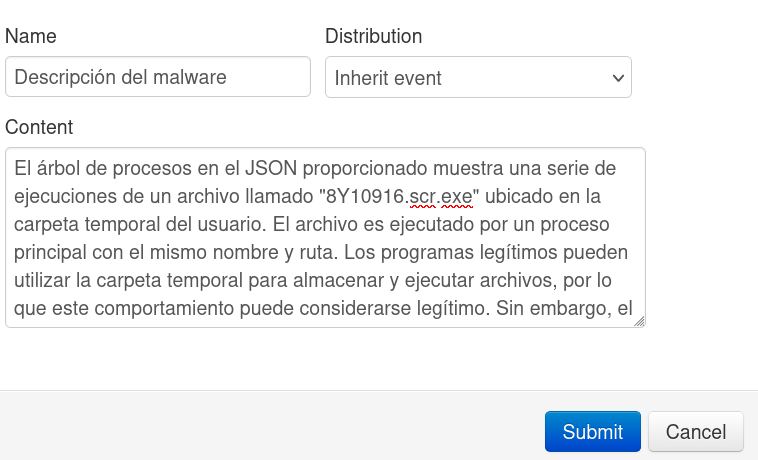

- Para agregar el contexto de las acciones que realiza el malware complementando la información del evento creamos un Event Report.

- Es posible generar un reporte desde las opciones de la plataforma por lo que hacemos una prueba en Generate Report From Event.

- Al realizar click en cualquiera de los objetos se tendrá como resultado los atributos que lo componen.

- Por último para cambiar el estado del evento a publicado y que los demás usuarios de la plataforma puedan verlo de acuerdo a su nivel de distribución observamos en primera instancia que el evento se encuentra en Published=No como observamos en la siguiente captura de pantalla:

Con publish (no email) se realiza la publicación dentro de la plataforma sin enviar correo electrónico a los usuarios de la misma, si se requiere el envío de correos se debe seleccionar la opción Publish Event, después de seleccionar cualquiera de las 2 opciones el estado del evento cambia a published "yes".

![]() Una vez publicado se asigna un ID al evento en este caso el "3" y el primer valor del evento en la lista es un check que indica que los usuarios que están dentro del criterio de distribución pueden ver la información del evento.

Una vez publicado se asigna un ID al evento en este caso el "3" y el primer valor del evento en la lista es un check que indica que los usuarios que están dentro del criterio de distribución pueden ver la información del evento.