02- Direcciones IP con actividad de malware evento MISP

Introducción

Esta guía te ayudará a configurar y utilizar la plataforma MISP (Malware Information Sharing Platform & Threat Sharing) para crear y distribuir eventos de manera eficiente. MISP es una herramienta de código abierto diseñada para facilitar el intercambio de información sobre amenazas cibernéticas, permitiendo a los usuarios compartir indicadores de compromiso (IOCs), análisis de malware y otros datos relevantes de seguridad.

Aprenderás cómo generar eventos en MISP, enriquecerlos con información contextual y distribuirlos de manera segura a otros usuarios o organizaciones dentro de la comunidad.

Contexto

Se recibió información de un proveedor de información que proporciona una lista de direcciones IP que es parte de una red de distribución de malware activa.

Los pasos para publicar el evento en MISP pueden variar según la información disponible, pero en este ejemplo se detallarán los indicadores de compromiso (IOCs) más comunes asociados a distribución de malware. En casos específicos, es posible que no se encuentren todos los datos mencionados, por lo que solo se debe incluir información verificada.

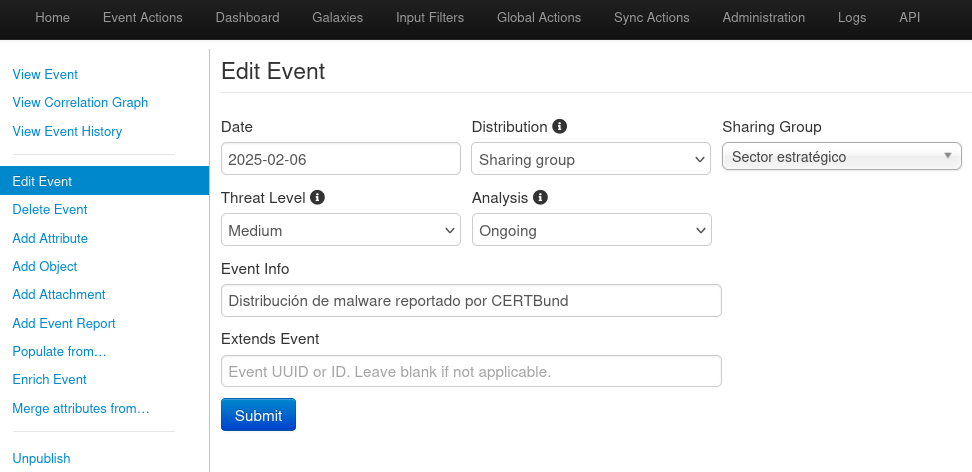

CREACIÓN DEL EVENTO.

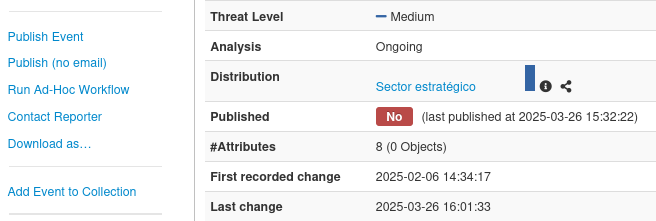

- Distribution.

Define el alcance de visibilidad del evento. - Threat level.

Define el nivel de amenaza del evento. - Analysis.

Define el evento en Inicial,Ongoing (en curso) o finalizado. - Event info.

Incluir el resumen de una descripción del evento. - Extends Event.

Si el evento está relacionado con uno previo, agregar el UUID correspondiente para vincularlos.

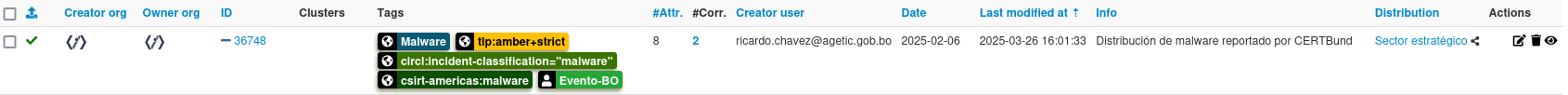

- TLP: Se clasifica como "green", ya que la información debe compartirse ampliamente para prevenir ataques

- Se etiqueta como una detección de tipo "malware".

- Se clasifica de acuerdo a la taxonomía de CSIRT Américas y CIRCL como "malware".

El momento de añadir un TAG local, se utilizará el tag personalizado para filtrar eventos específicos de Bolivia.

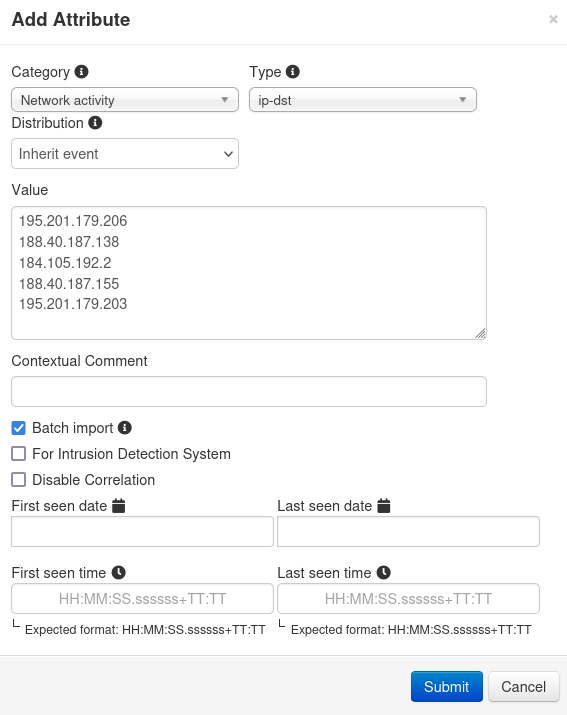

Asignación de Atributos

Los atributos para este caso son de actividad de red, esto nos sirve para organizar la información.

OBJETOS.

En este caso específico no se tienen objetos, como muestras de malware o distribución por phishing o spam debido a que el origen de la información nos detalla direcciones IP que distribuyen malware.

ATRIBUTOS.

Para agregar la lista de IP's procedemos a seleccionar el boton de "+" para añadir los atributos.

Estos atributos se clasifican en la categoría de actividad de red e IP destino por que son las direcciones IP a las que se comunican los equipos infectados.

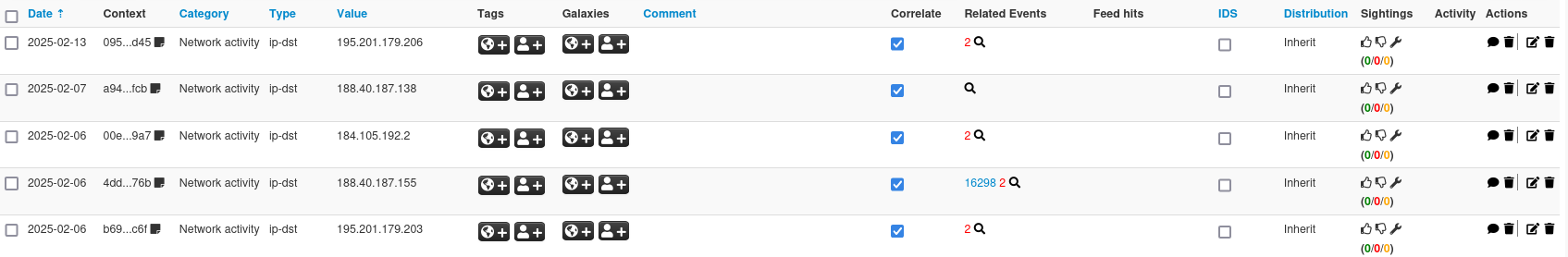

Una vez seleccionada la opción Submit podemos observar que los atributos han sido agregados correctamente observando si existe una correlación con otros eventos

CORRELACIÓN DE EVENTOS.

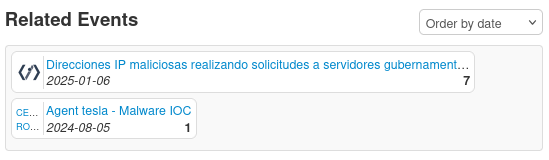

- El evento creado automáticamente se correlaciona con el evento 2 y 16298 como podemos ver a en la columna Related Events a continuación.

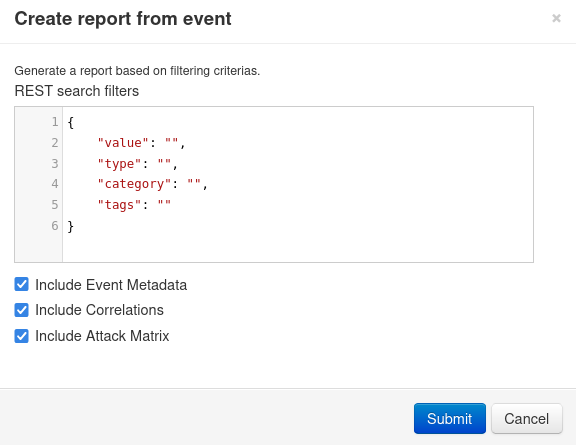

- Es posible generar un event report automático con Generate Report From Event, este reporte agrupará los indicadores de compromiso e información de los tags existentes de manera que puede ser enviado como alerta al personal que no tiene la cuenta de MISP habilitada facilitando la comprensión del evento.

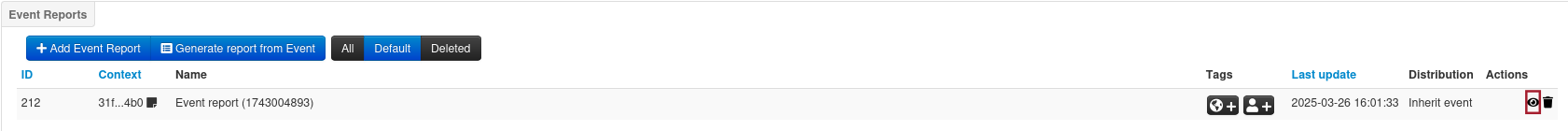

- Una vez generado el reporte se observa en el apartado de Event Reports el resumen de los datos relevantes del reporte.

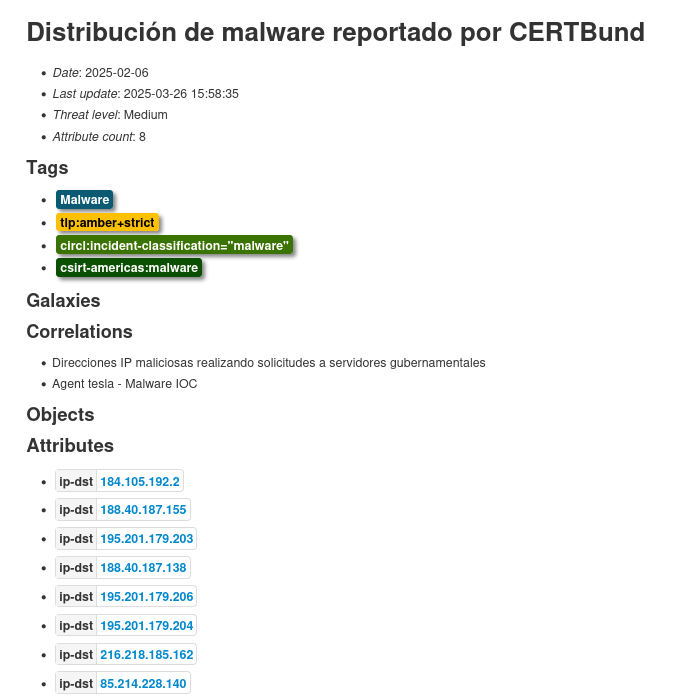

- El reporte generado resume la información del evento en la siguiente plantilla:

Publicación del evento.

Para modificar el estado inicial del evento y permitir que los demás usuarios de la plataforma accedan a él, según su nivel de distribución, observamos inicialmente que el evento aparece con el estado 'Published=No', como se muestra en la siguiente captura de pantalla

Con la opción 'Publish (No Email)', se realiza la publicación en la plataforma sin enviar un correo electrónico a los usuarios. Si se requiere el envío de correos, debe seleccionarse la opción 'Publish Event'. Después de elegir cualquiera de las dos opciones, el estado del evento cambia a 'Published=Yes'

En la esquina superior derecha podemos observar los eventos que fueron relacionados con las direcciones IP reportadas como maliciosas por el proveedor de información, con este contexto podemos relacionar que las direcciones IP están relacionadas con malware Agent tesla y se vio involucrada en realización de solicitudes maliciosas a dominios del país.

Cuando el evento es publicado se asigna un ID al evento en este caso "36748" y el primer valor del evento en la lista es un check que indica que los usuarios que están dentro del criterio de distribución pueden ver la información del evento como se muestra a continuación.