02- Direcciones IP con actividad de malware evento MISP

Introducción

Esta guía te ayudará a configurar y utilizar la plataforma MISP (Malware Information Sharing Platform & Threat Sharing) para crear y distribuir eventos de manera eficiente. MISP es una herramienta de código abierto diseñada para facilitar el intercambio de información sobre amenazas cibernéticas, permitiendo a los usuarios compartir indicadores de compromiso (IOCs), análisis de malware y otros datos relevantes de seguridad.

Aprenderás cómo generar eventos en MISP, enriquecerlos con información contextual y distribuirlos de manera segura a otros usuarios o organizaciones dentro de la comunidad.

Contexto

Se tienerecibió información de un proveedor de información que proporciona una campañalista de phishingdirecciones realIP que distribuyees parte de una red de distribución de malware aactiva.

Los pasos para lapublicar publicación delel evento en MISP pueden variar ligeramentesegún de acuerdo al contenido ela información suministradadisponible, a la plataforma,pero en este ejemplo de creación de evento en MISP se detallaran gran parte dedetallarán los indicadores de compromiso que(IOCs) semás encuentrancomunes alasociados recibira phishingdistribución mediantede correomalware. electrónico, enEn casos específicosficos, puedenes posible que no encontrarsese encuentren todos los datos proporcionadosmencionados, por lo cualque solo se debe añadir al eventoincluir información comprobada.verificada.

CREACIÓN DEL EVENTO.

Creación del evento.

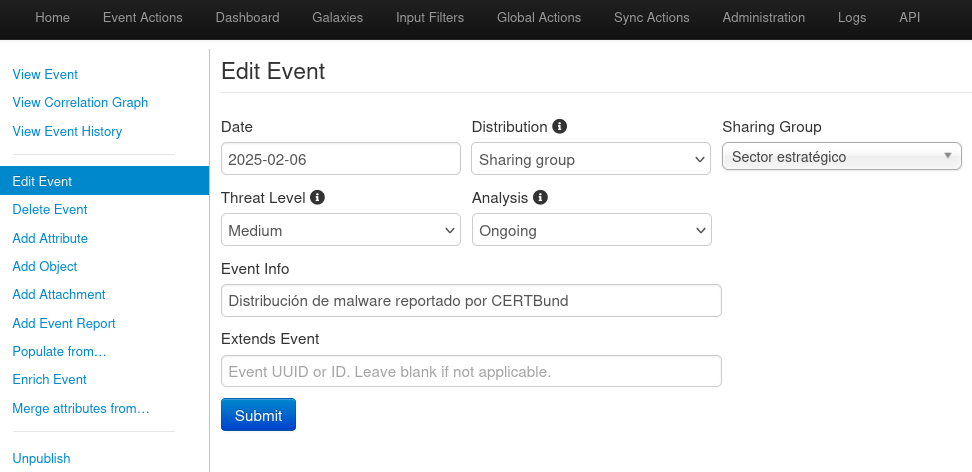

- Distribution.

Definelaelcantidadalcance dedestinatarios que pueden ver informaciónvisibilidad del evento. - Threat level.

Define el nivel de amenaza delevento como Medio.evento. - Analysis.

Define el evento en Inicial,Ongoingó(encursocurso) o finalizado. - Event info.

contiene

Incluir el resumen delauna descripción del evento. - Extends Event.

Si el eventotieneestáinformación relacionadarelacionado conununoeventoprevio,creado anteriormente se puede colocaragregar el UUIDdel evento anteriorcorrespondiente pararelacionar la información de ambos eventos.vincularlos.

TLPTLP:seSe clasifica como "green",debido aya queel público objetivo dela informaciónesdebegrandecompartirsey se necesita compartir la información con toda la cantidad de personas posiblesampliamente pararealizarprevenirla prevención.ataques- Se

indicaetiquetaque escomo una detección deanalista detipo "Malware"malware". - Se clasifica de acuerdo a la taxonomía de CSIRT Américas y CIRCL como "malware".

El momento de añadir un TAG local, se utilizará el tag personalizado para filtrar eventos de Bolivia respectoespecíficos de eventos de otros países.Bolivia.

Para la asignació

Asignación de Atributos

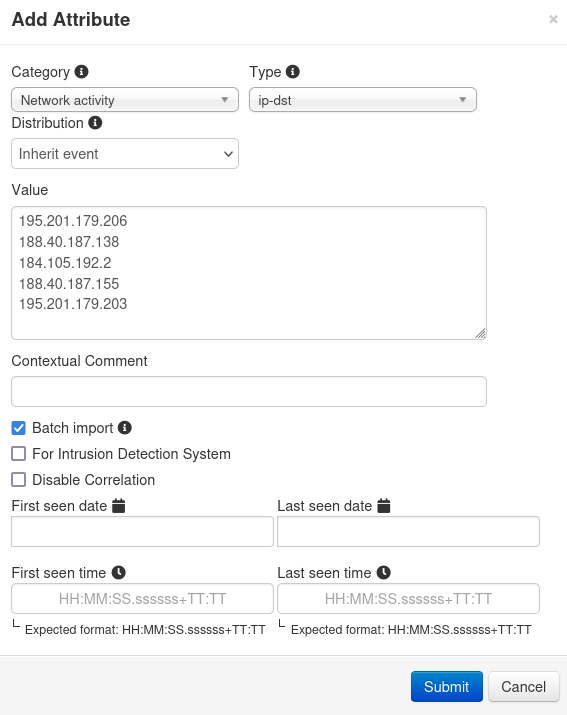

Los atributos enpara este caso seson agruparánde poractividad objetosde porred, queesto tenemosnos tantosirve elpara cuerpoorganizar della correo con el adjunto como el archivo.información.

Objetos.OBJETOS.

En este caso específico no se tienen objetosobjetos, como muestras de malware o distribución por phishing o spam debido a que el origen de la información nos detalla direcciones IP que contienen o distribuyen malware por lo que no se añadirán objetos.malware.

Atributos.ATRIBUTOS.

Para agregar la lista de IP's procedemos a seleccionar el boton de "+" para añadir los atributos.

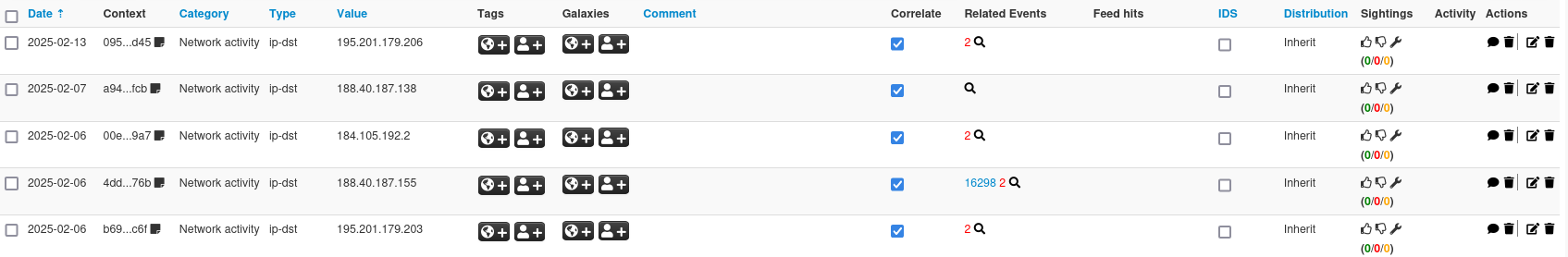

Estos atributos se clasifican en la categoría de actividad de red e IP destino por que son las direcciones IP a las que se comunican los equipos infectados.

Una vez seleccionada la opción Submit podemos observar que los atributos han sido agregados correctamente observando si existe una correlación con otros eventos,eventos

CORRELACIÓN esteDE casoEVENTOS.

- El evento creado automáticamente se

relacionancorrelaciona con el evento 2 y 16298 como podemos ver a en la columna Related Events a continuación.

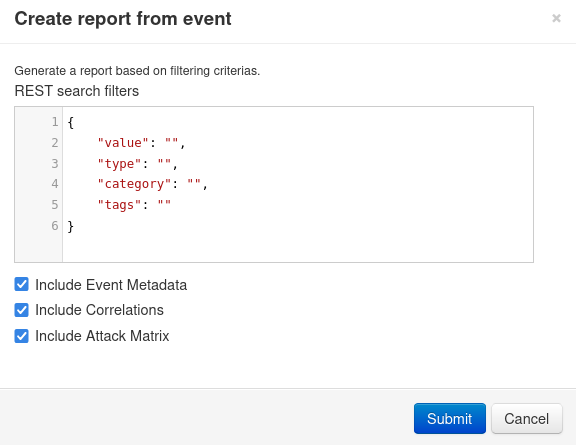

- Es posible generar un

reporteeventdesdereportlasautomáticoopciones de la plataforma por lo que hacemos una prueba encon Generate Report FromEvent.Event, este reporte agrupará los indicadores de compromiso e información de los tags existentes de manera que puede ser enviado como alerta al personal que no tiene la cuenta de MISP habilitada facilitando la comprensión del evento.

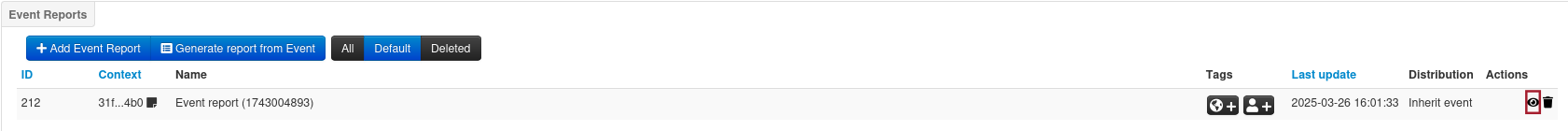

- Una vez generado el reporte se observa

laenfilaelresumen.apartado de Event Reports el resumen de los datos relevantes del reporte.

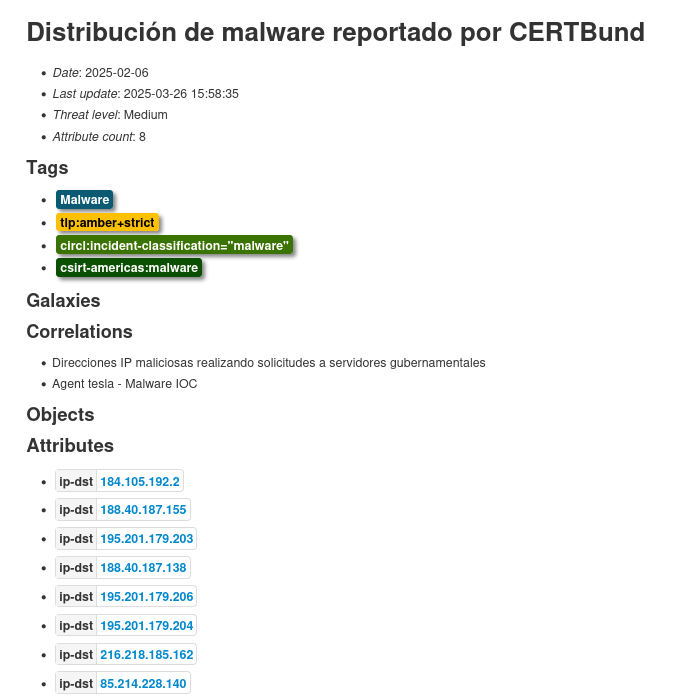

Se

- El reporte generado resume la información

resumidadelpara compartirevento encaso de que los destinatarios delainformaciónsiguientenoplantilla:

Publicación del evento.

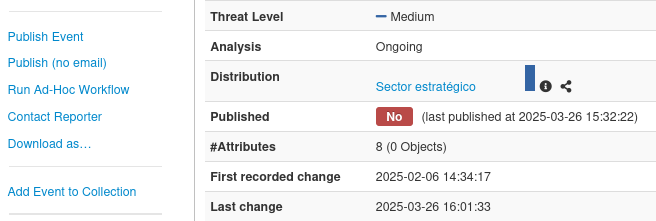

Por último para cambiarmodificar el estado inicial del eventoaypublicado ypermitir que los demás usuarios de la plataformapuedan verlo de acuerdoaccedan a él, según su nivel de distribuciónn, observamosen primera instanciainicialmente que el eventoseapareceencuentraconenel estado 'Published=No', comoobservamosse muestra en la siguiente captura depantalla:

Para

Con publishla opción 'Publish (noNo email)Email)', se realiza la publicación dentro deen la plataforma sin enviar un correo electrónico a los usuariosusuarios. de la misma, siSi se requiere el envío de correos secorreos, debe seleccionarseleccionarse la opción 'Publish Event,Event'. despuéDespués de seleccionarelegir cualquiera de las 2dos opcionesopciones, el estado del evento cambia a published "yes".

'Published=Yes'

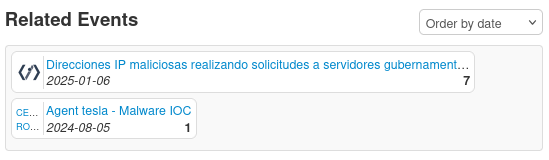

En la esquina superior derecha podemos observar los eventos que fueron relacionados con las direcciones IP reportadas como maliciosas por el proveedor de información, con este contexto podemos relacionar que las direcciones IP están relacionadas con malware Agent tesla y se vio involucrada en realización de solicitudes maliciosas a dominios del país.

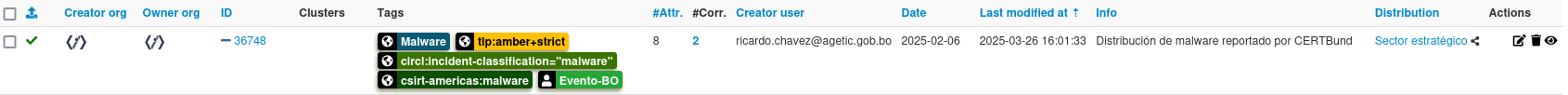

UnaCuando vezel evento es publicado se asigna un ID al evento en este caso el "36748"36748" y el primer valor del evento en la lista es un check que indica que los usuarios que están dentro del criterio de distribución pueden ver la información del evento.evento como se muestra a continuación.