- Inicie sesión para enviar comentarios

Se pueden clasificar los ataques de spoofing, en función de la tecnología utilizada. Entre ellos tenemos el IP Spoofing (quizás el más conocido), ARP spoofing, DNS spoofing, Web spoofing o email spoofing, aunque en general se puede englobar dentro de spoofing cualquier tecnología de red susceptible de sufrir suplantaciones de identidad".

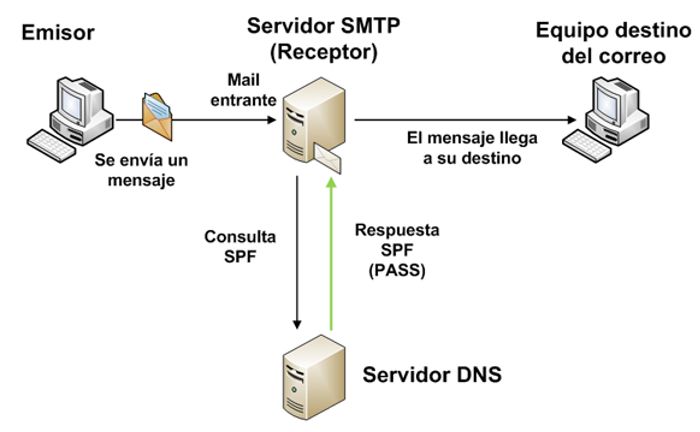

Suplantación de la dirección de correo electrónico de otras personas o entidades. Esta técnica es usada con asiduidad para el envío de mensajes de correo electrónico como suplemento perfecto para el uso de suplantación de identidad y para SPAM, es tan sencilla como el uso de un servidor SMTP configurado para tal fin. Para protegerse se debería comprobar la IP del remitente (para averiguar si realmente esa ip pertenece a la entidad que indica en el mensaje) y la dirección del servidor SMTP utilizado. Las medidas recomendadas para prevenir estos ataques son crear registros SPF(Sender Policy Framework) Convenio de Remitentes y firmas digitales DKIM (DomainKeys Identified Mail).

MailSpoofing es cuando alguien te envía un correo donde en el campo FROM (remitente) es falso, de forma que podrían decirte que el correo te lo ha enviado por ejemplo bancdyk.es o cualquier entidad o empresa que quieran suplantar.

Los distribuidores de spam a menudo utilizan el spoofing con el fin de conseguir buzones de correo abiertos, y posiblemente que incluso respondan a sus solicitudes. La suplantación de identidad puede ser utilizada legítimamente, aún siendo ilegal y el Mail Spoffing puede considerarse una suplantación de identidad en toda regla.

e-Mail Spoofing es posible porque el protocolo Simple Mail Transfer (SMTP), el principal protocolo utilizado para el envío de correo electrónico, no incluye un mecanismo de autenticación.

Aunque una extensión del servicio SMTP (especificada en el IETF RFC 2554) permite a un cliente SMTP negociar un nivel de seguridad con un servidor de corclass="text-justifyreo, si bien esta precaución no siempre se toma. Si no se toman las precauciones adecuadas cualquiera que tenga los conocimientos necesarios puede conectarse al servidor y utilizarlo para enviar mensajes. Para enviar un correo electrónico falsificado, los remitentes introducen comandos en las cabeceras que alteran la información del mensaje (spoffing).

A razón del incremento de incidentes de seguridad de la información a nivel mundial y de la suplantación de cuentas de correo en particular, se ve por necesario informar a las instituciones públicas acerca de este tipo de incidentes.

La suplantación de cuentas de correo también conocida como E-mail Spoofing, es un ataque en el cual la víctima recibe correos electrónicos de apariencia legítima pero con contenido dañino (enlaces y archivos adjuntos).

Sin embargo los datos presentados al usuario final son:

From (De): cabecera que muestra una cuenta de correo visible al usuario, esta cabecera no es verificada para determinar su autenticidad.

To (Para): Dirección de correo de destino, contiene el mismo valor que RCPT TO.

La variación entre las cabeceras MAIL FROM (Return path) y From permite a los atacantes falsificar datos del remitente, sin embargo aún cuando ambos datos sean iguales no se puede garantizar la autenticidad del correo electrónico, el siguiente nivel de verificación es la revisión del remitente original indicado en la cabecera Received.

Aunque no en todos los casos, el ataque inicia mediante recolección de cuentas de correo reales a través

de registro en sitios fraudulentos, campañas en redes sociales, escaneo de robots en busca de direcciones de correo en sitios Web, etc.

El atacante realiza el envió masivo de correos al las cuentas recolectadas, estos mensajes usualmente contienen enlaces a sitios que propagan virus o archivos infectados con malware.

Cuando el equipo del usuario es infectado el listado de contactos es sustraído y enviado al atacante original.

En algunos casos el malware realiza envíos de correos desde el cliente de correo del equipo afectado sin que el usuario sea notificado, entonces con la nueva lista de correos, el proceso es repetido hasta que el atacante toma control de gran cantidad de equipos disponibles a otro tipo de ataques.

Detección de la vulnerabilidad

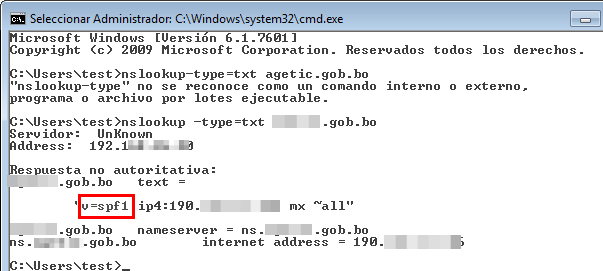

El primer paso para prevenir este tipo de incidentes es la verificación de las cabeceras del servidor DNS.La verificación de las cabeceras en Sistemas Windows se realiza con el comando 'nslookup -type=txt midominio.com'.

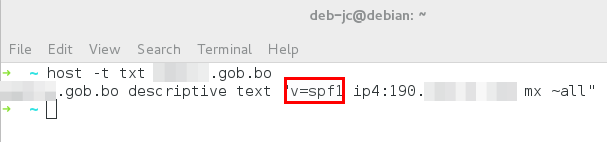

Como se puede ver en la imagen anterior, el resultado del comando indica que la cabecera SPF esta instalada. La verificación de las cabeceras en Sistemas Linux se realiza con el comando 'host -t txt midominio.com'

De manera similar el resultado del comando ejecuta indica que la cabecera SPF esta instalada.

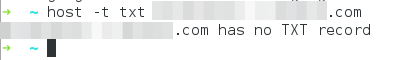

En caso de que el servidor DNS no tenga instalada las cabeceras se muestra un mensaje similar al siguiente:

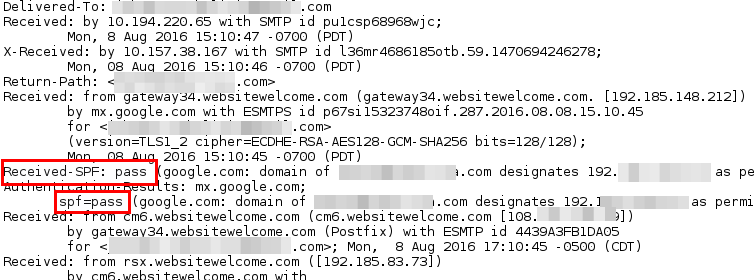

El segundo paso es verificar las cabeceras de los correos electrónicos, (el modo de acceso a esta información varia según el servidor de correo y el cliente de correo).

Como se puede evidenciar en la anterior imagen, las cabeceras SPF están presentes. como contra medidas se recomienda utilizar sistemas que encripten la comunicación por correo entre servidores ademas de sistemas que verifiquen la autenticidad del remitente a través de las cabeceras de correo. Entre las mas utilizadas se tienen:

- SPF.- Sender Policy Framework, es un sistema de verificación de correo que coteja el dominio del remitente y su dirección IP de origen con la o las direcciones IP autorizadas para el envió de correo del dominio.

- SenderID.- Sistema que mejora las medidas de SPF, considerando también las cabeceras definidas en RFC 4407.

- DKIM.- DomainKeys Identified Mail es un método que permite asociar una firma digital, una firma válida garantiza que parte del correo no han sido modificados desde que la firma fue adicionada.

Si bien existen variados sistemas y métodos para evitar correos fraudulentos, se debe considerar que noson cien por ciento infalibles y que el mejor método para prevenir un incidente informático es el usuario final,por lo cual se recomienda efectuar capacitaciones regulares a los miembros de la institución.

Como aspectos mínimos de seguridad que los usuarios deben conocer se encuentran:

- Evitar el registro a sitios Web que ofertan concursos, premios u otras gratificaciones por el registro.

- Evitar el acceso a enlaces directamente desde el correo, en su lugar copiar y pegar el enlace a la barra de direcciones del navegador.

- Mantener los sistemas antivirus actualizados.

- Mantener activos los sistemas Firewall.

- No descargar ni abrir archivos de cuentas de correo desconocidas aún si el remitente es del mismo dominio o de un dominio conocido.

Ante sospechas de que una cuenta de correo este comprometida, se sugiere proceder de la siguiente manera:

- Identificar la cuenta de correo, el equipo o el servidor que presenta el problema.

- Verificar que el firewall del cliente de correo y del servidor de correo este activado.

- Verificar que el software antivirus del cliente y servidor de correo esté activado y actualizado.

- Si un usuario abrió un archivo proveniente del correo malicioso, aislar el equipo de la red.

- Cuidadosamente guardar los correos infectados.

- Verificar las cabeceras de los correos sospechosos.

- En un entorno controlado Guardar los archivos adjuntos para su posterior análisis.• Verificar que el servidor de correo electrónico cuente con alguna de las siguientes cabeceras SPF, DKIM, Sender ID, DMARC.

- Notificar a otros usuarios del incidente para evitar la propagación.

La instalación y configuración de cabeceras al servidor DNS, debe ser probado puesta que una mala configuración de los mismos puede incluso clasificar a correos electrónicos legítimos como dudosos o maliciosos. Las precauciones y consideraciones durante la instalación y configuración estas cabeceras deben ser recabadas según el sistema operativo y la versión que corresponde.