Alerta de seguridad

Nivel de peligrosidad: Crítico

Descripción

Los paquetes maliciosos de NPM que pretenden ser bibliotecas de Roblox están entregando ransomware y troyanos que roban contraseñas a usuarios desprevenidos.

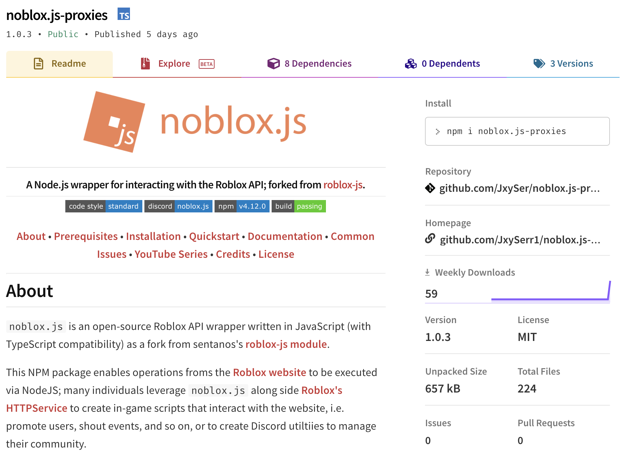

Noblox.js-proxy y noblox.js-proxies son los paquetes NPM que pretendían ser la envoltura legítima de la API de Roblox llamada noblox.js-proxied cambiando una sola letra en el nombre de la biblioteca.

A primera vista, los paquetes parecen legítimos, ya que en la página de NPM muestra el archivo README del paquete oficial de Noblox.

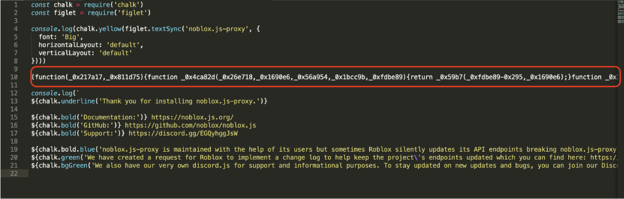

El archivo package.json lanza “postinstall.js”, que contiene una línea de código sospechosa.

Si bien puede haber razones legítimas por las que los proyectos minimizan su código o incluso lo ofuscan, una parte aparentemente aleatoria de código ofuscado en medio de funciones de lectura simple es una señal de alerta inmediata.

Una vez ejecutado, el script iniciará el archivo por lotes muy ofuscado llamado “nobox.bat”, este archivo ha sido descifrado por el investigador de seguridad de Sonatype y descargará una variedad de malware de Discord y los lanzará con la ayuda del bypass de UAC fodhelper.exe.

Los archivos descargados del archivo por lotes noblox.bat se enumeran a continuacion en el orden en que se instalaron y una descripción de sus acciones:

- exclude.bat: agrega una exclusión de Microsoft Defender para no analizar archivos en la unidad C: .

- legion.exe: implementa un troyano que roba contraseñas que roba el historial del navegador, cookies, contraseñas guardadas e intenta grabar videos a través de la cámara web incorporada.

- 000.exe - Trollware que cambia el nombre del usuario actual a "UR NEXT", reproduce videos, cambia la contraseña de un usuario e intenta bloquearlo fuera del sistema.

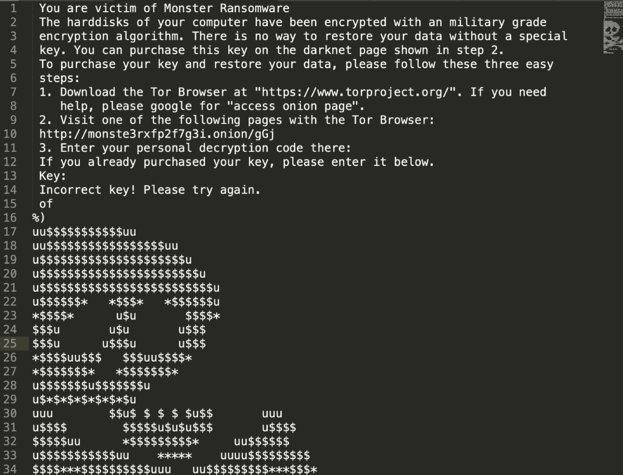

- tunamor.exe: instala un MBRLocker llamado "Monster Ransomware", que se hace pasar por el ransomware GoldenEye.

Cuando termine, reiniciará su computador y mostrará una pantalla de bloqueo de calavera y tibias cruzadas que originalmente se encontraba en las familias de ransomware Petya/GoldenEye.

Después de presionar Enter, a la víctima se le muestra una pantalla que indica que sus discos duros están encriptados y que deben visitar http://monste3rxfp2f7g3i.onion/Tor, para pagar un rescate.

Recursos afectados

noblox-js

Solución/Mitigación

Las bibliotecas maliciosas de NPM han sido eliminadas y ya no están disponibles.

Indicadores de compromiso

Suma de comprobación de archivos (SHA-1):

- legion.exe: d361f250684b8f5dd4073aa873971cb424959da7

- 000.exe: 33c341130bf9c93311001a6284692c86fec200ef

- tunamor.exe: e398138686eedcd8ef9de5342025f7118e120cdf

- stealer.exe: f839971b1fac2b0d6119b67440b90691b3d2bdc8

- rniw.exe: 97bb45f4076083fca037eee15d001fd284e53e47

URL / IP:

- hxxps: //cdn.discordapp.com/attachments/884900935283916881/884913366945112094/exclude [.] bat

- hxxps: //cdn.discordapp.com/attachments/884900935283916881/884906713071890462/legion [.] exe

- hxxps: //cdn.discordapp.com/attachments/884900935283916881/884919522350477372/000 [.] exe

- hxxps: //cdn.discordapp.com/attachments/884900935283916881/884919401500000286/tunamor [.] exe

- hxxps: // itroublvehacker [.] gq

- 162 [.] 159 [.] 134 [.] 233

Recomendaciones

No instalar nblox.js-proxy y noblox.js-proxies, a pesar de parecer legítimos fueron publicados con errores tipográficos por delincuentes en el repositorio oficial de NPM que imita un paquete legítimo de Roblox.

Se recomienda siempre tener los parches de seguridad actualizados debido a las vulnerabilidades encontradas y hacerlo lo antes posible para contener la vulnerabilidad y mitigar cualquier riesgo asociado con la explotación de esta falla.