La extensión "HTML5 Encoding 0.3.7", tiene un componente de puerta trasera que puede recopilar información sobre el sistema objetivo, enviarla cifrada al Command and Control (C&C), subir y descargar archivos, ejecutar archivos y leer contenido de directorios.

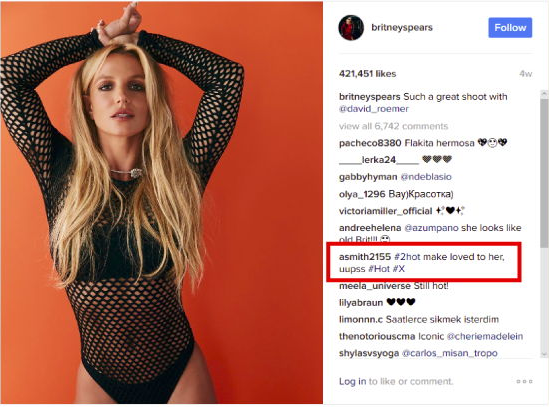

Se dispersa a través del sitio comprometido, la extensión se encarga de buscar y calcular el valor hash personalizado, obtenido de los comentarios de las fotografías presentes en Instagram. Si este coincide con el valor 183, ejecuta la expresión regular que permite obtener la URL bit.ly.

Los encargados de Turla están ejecutando estas operaciones para que sus centros de mando y control entren en acción. Lo que más complica la tarea a los expertos en ciberseguridad es el hecho de que este ataque tipo abrevadero se esté apoyando en cuentas legítimas en las redes sociales para llevar a cabo sus acciones maliciosas. Esta situación vuelve difícil distinguir el tráfico malicioso del legítimo. Además, el uso de comentarios en las redes sociales da a los atacantes la posibilidad de reaccionar de forma rápida y fácil, pudiendo modificarlos o borrarlos.

Para evitar caer en esta campaña se recomienda estar pendiente de dos cosas:

- Tener todo el software actualizado, con especial mención a los navegadores (sobre todo Firefox) y al sistema operativo.

- No descargar complementos de fuera de la tienda oficial, y en caso de instalar desde un sitio de terceros, asegurarse de que sea un complemento conocido y que sea obtenido desde la fuente oficial.