- Inicie sesión para enviar comentarios

Bloqueando la Transferencia de Zona a Usuarios Externos

Cuando un DNS principal pasa su información al DNS secundario se transfieren datos de sus registros (A,NS,MX,PTR,CNAME,etc), entre los cuales podras encontrar los nombres de equipos y las direcciones IP (en algunos casos Direcciones IP de la red Interna). ¿Qué pasaría si esta información se la puede descargar cualquier usuario malintencionado de Internet?

En este artículo te damos una configuración básica para solucionar este problema.

Sistema de Nombres de Dominio DNS

El Sistema de Nombres de Dominio o DNS por sus siglas en ingles (Domain Name System) se dedica a resolver los Nombres de Dominio como por ejemplo www.cgii.gob.bo en una dirección IP. Esto facilita a los usuarios recordar los sitios a los que le gusta visitar, siendo muy complicado recordar direcciones IP especialmente si ya empezamos la migración a IPv6.

Disponibilidad con DNS

En una red es necesario el uso de un servidor DNS interno y DNS externo; deben estar separados a fin de no publicar información sensible a posibles atacantes en Internet. Estos Servidores DNS deberán tener Alta Disponibilidad, ya que una caída podría significar pérdida de conexión de los servicios.

- Entonces... ¿qué hacemos?

Se debe tener más de un servidor DNS. El Servidor principal instalado es considerado el servidor Maestro y se procede a instalar uno o mas servidores secundarios (esclavos - slave) en diferentes equipos, los cuales responderán las consultas si el servidor Maestro llegara a caer.

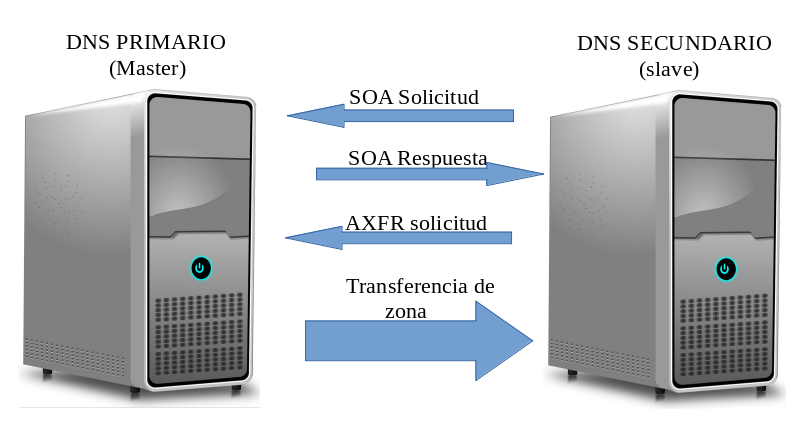

Transferencia de Zona

El servidor Maestro tendrá en sus registros toda la información actualizada y deberá pasar esa información mediante el puerto 53 en TCP al servidor secundario. Eso se denomina “Transferencia de Zona”.

Seguridad en Transferencia de Zona

Si bien es muy recomendable contar con más de un servidor DNS, también es bueno especificar qué dirección IP cuenta con los permisos para la Transferencia de Zona. Si no existe esta configuración cualquier cibernauta podría conocer todo el registro de dicho servidor (dominios externos-internos, IP’s locales, redirecciones, etc..), lo que pone en riesgo la seguridad informática de la institución.

Solución Servidor BIND

En un servidor Bind Maestro la solución es la especificación del IP secundario y no así “any”.

[+] archivo: /etc/bind/nombredelarchivoDNS

allow-transfer { ip_dns_secundario; };

#ej.

192.168.1.100” la dirección IP del servidor DNS secundario autorizado para realizar la Transferencia, quedando como resultado

allow-transfer { 192.168.1.100; };

[-] Debian config tranfer-zone

zone "dominio.gob.bo" {

type master;

file "/etc/bind/db.dominio.gob.bo";

allow-transfer { ip_dns_secundario;};

};

En caso de no tener Servidor DNS secundario, se debe modificar el archivo de la siguiente manera:

allow-transfer { "none"; };

Para verificar si tu Servidor DNS esta publicando toda tu información a Internet en una terminal verifica con la herramienta dig cuál es tu NS (Name Server o Servidor DNS).

Usuario@tudominio$ dig dominio.gob.bo -t NS

Con la información de respuesta utiliza el comando “Dig -t AXFR” para verificar si eres vulnerable a una transferencia de Zona. Ten en cuenta que el resultado que obtengas debes reemplazarlo en vez de “ns.dominio.gob.bo”.

Usuario@tudominio$ dig -t AXFR @ns.dominio.gob.bo dominio.gob.bo

Si el resultado es positivo tendrás una copia de la información que publica tu servidor DNS y en algunos casos específicos veras tus direcciones IP internas de tu red.

Si eres un RSI recibirás en un correo un link para poder hacer validaciones a tu dominio de manera automática.

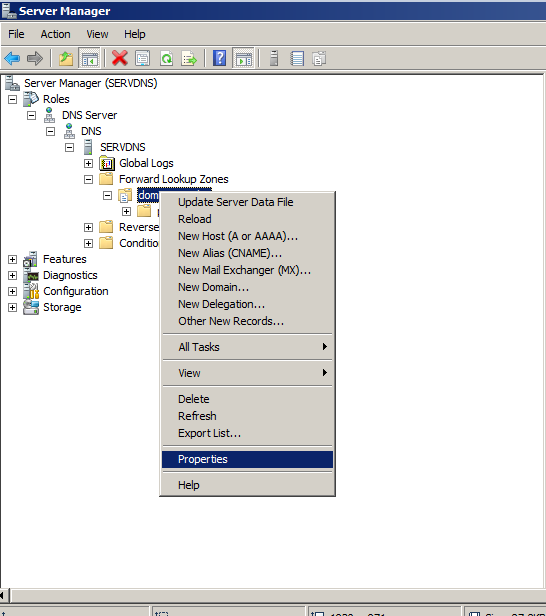

Solución Servidor Microsoft DNS

Si no se cuenta con un servidor secundario para la transferencia, la solución pasa por deshabilitar la configuración en la zona directa.

Deshabilitar la transferencia de zona.

En caso de tener un servidor secundario, se debe especificar en la opción "Only to the following servers" la dirección IP y nombre del servidor .

Equipo CGII