Alerta de seguridad

Nivel de peligrosidad: Alto

Descripción

Su sitio podría tener miles de archivos infectados a causa del malware NDSW/NDSX. Un malware silencioso que en 2021 afectó a más de 61 000 sitios y más de 20 millones de archivos .js analizados en Sucuri. En los primeros 15 días del año, el malware infectó los sitios web de SEPREC y DIRNOPLU.

El malware NDSW/NDSX es un troyano que aprovecha una o varias vulnerabilidades del sitio para inyectar código malicioso y funcionar como puerta de enlace para promover campañas de ataque. Asimismo, basándose en la conducta de la IP, el navegador y otros datos de referencia, un script PHP malicioso, que funciona como TDS (Sistema de dirección de tráfico), decide qué payload utilizar para un usuario en específico.

El malware modifica archivos .js legítimos, también crea un archivo con extensión .php (el más común "blue.php"). Asimismo podría descargar código malicioso en los equipos que accedan al sitio infectado, obteniendo un archivo instalable que se hace pasar por una actualización de windows e infectar el equipo.

Recursos afectados

El malware explota vulnerabilidades en:

- Core o Plugins desactualizados

- Contraseñas débiles

Vectores de ataque

No se tiene un vector de ataque en específico debido a que el malware puede aprovechar cualquier vulnerabilidad del sitio que permita inyectar código. Además tiene un conjunto de herramientas que se actualiza constantemente que lo hace más fácil de expandirse.

¿Cómo verificar si mi sitio está infectado?

Inicialmente puede realizar un escaneo del sitio a través del cliente de Sucuri en:

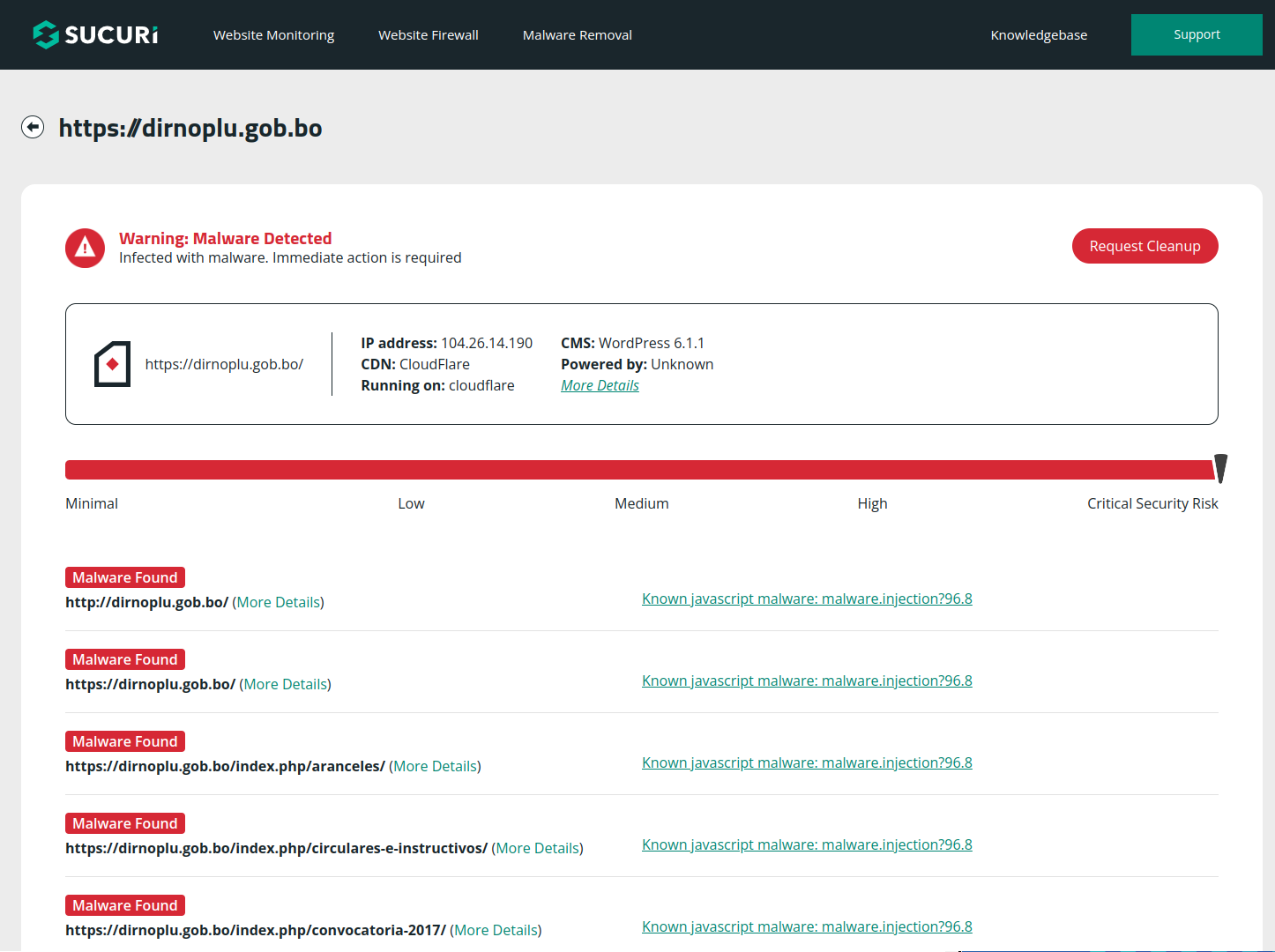

En caso de que su sitio esté comprometido podrá ver una pantalla indicando la presencia de malware, parecida a esta:

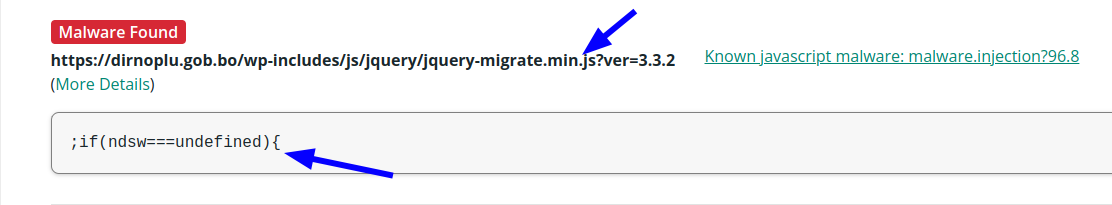

El reporte le indica algunos de los recursos infectados de esta manera, haciendo clic en "More Details":

El sitio muestra que el recurso en "https://dirnoplu.gob.bo/wp-includes/js/jquery/jquery-migrate.min.js?ver=3.3.2" contiene la linea de código malicioso

";if(ndsw===undefined){"

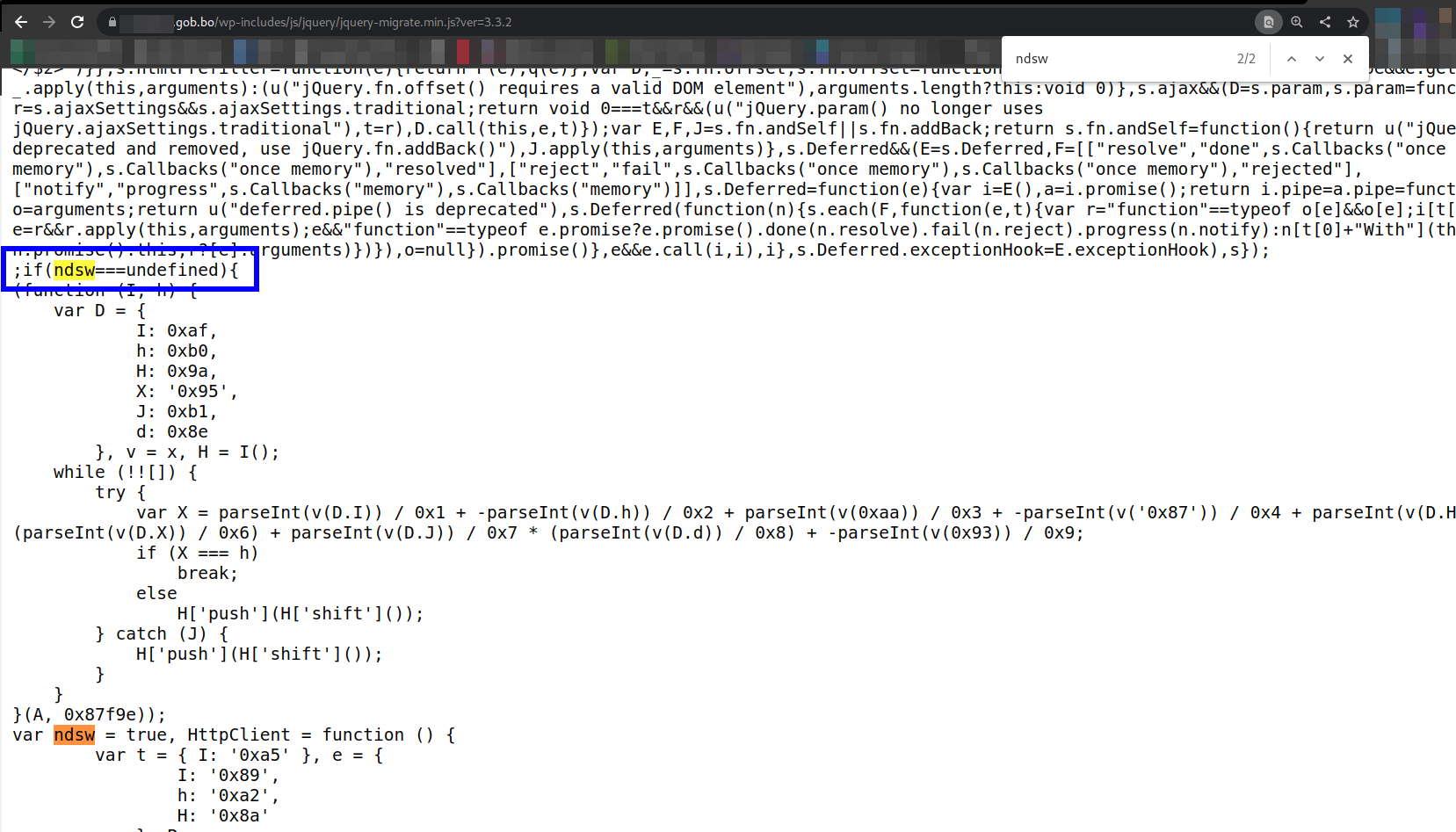

Puede ingresar al recurso para comprobar esto:

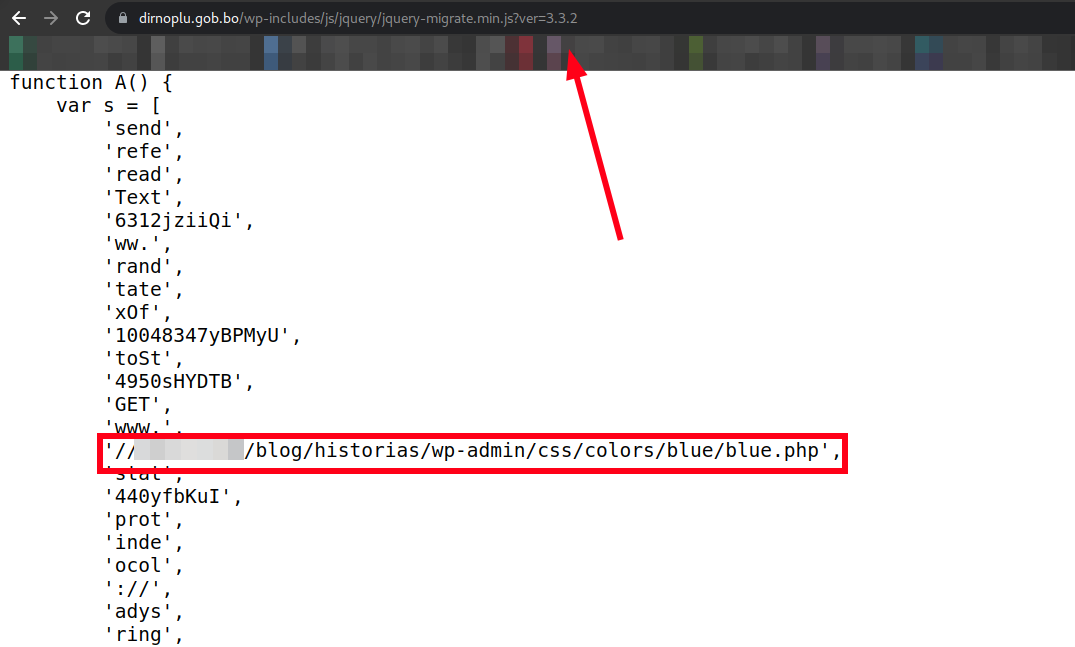

Asimismo, este recurso revela la ubicación del Script. Podemos deslizar líneas más abajo y encontrar una línea similar:

Ahora tenemos conocimiento de la ruta del Script PHP malicioso que funciona como TDS (Sistema de dirección de tráfico) .

En caso de que su sitio esté infectado podrá realizar una verificación análoga a la realizada.

Otra forma de verificar si su sitio está comprometido es utilizar un editor de código (Visual Studio Code, Atom, etc.) y buscar entre los recursos los caracteres "ndsw" ó "ndsx" ó "ndsj". En caso de su existencia de forma similar a la mostrada anteriormente entonces su sitio estaría comprometido.

Solución

Existen varias soluciones, una eficiente es:

Verifique sus copias de respaldo y restaure su sitio a partir de una copia en la que los recursos no estén infectados (Puede realizar la comprobación mostrada anteriormente).

En caso de que no cuente con copias de respaldo puede utilizar la guía mostrada en:

https://malcure.com/blog/security/javascript-malware-ndsw-ndsx/

Posterior a la restauración se requiere que:

- Actualice los "plugins" de su sitio

- Actualice el "Core" del sitio

- Actualice su contraseña de administrador

- Realice copias de respaldo periódicas

Recomendaciones

Para lograr una mayor protección de su sitio mantenga siempre sus componentes actualizados, utilice políticas de contraseñas seguras e implemente un Cortafuegos de Aplicaciones Web (WAF).

Referencias

Puede encontrar más información útil en:

- Análisis de la campaña masiva del malware NDSW/NDSX