Cve-2017-5610 una vulnerabilidad donde wp-admin/includes/class-wp-press-this.php no existe restricción de visibilidad de la interfaz del usuario para la asignación de taxonomías y terminos a los posts de WordPress. Por lo tanto, un usuario sin permisos para ello puede editar o añadir nuevos atributos a los posts. En la versión 4.7.1, al pulsar el botón Press it se ejecuta el código del PHP antes citado sin realizar comprobación alguna de los permisos del usuario actualmente conectado.

En la actualización 4.7.2 se añaden múltiples comprobaciones de estos permisos para gestión de taxonomías en las declaraciones de los botones encargados de asignar las mismas a cada post.

Se trata de CVE-2017-5611 una vulnerabilidad de tipo inyección SQL, que afecta a todas las versiones anteriores a WordPress 4.7.2.

Esta vulnerabilidad es crítica según ha calificado el Common Vulnerability Scoring System v3 con una puntuación de 9.8 sobre 10.

Se aprovecha de un tratamiento incorrecto de los datos de entrada manejados en el fichero /wp-includes/class-wp-query.php para realizar la inyección SQL y permitir la ejecución de código arbitrario de manera remota. El núcleo de la plataforma no está directamente afectado, pero si ciertos módulos, mediante los que se puede ejecutar la inyección. WordPress ha corregido dicha vulnerabilidad controlando la entrada de datos de la siguiente forma:

CVE-2017-5612 se encuentran en la versión 4.7.1 es un XSS (Cross-site Scripting), que permite a los atacantes inyectar HTML o scripts arbitrarios.

La vulnerabilidad reside en class-wp-posts-list-table.php, siendo las líneas afectadas las siguientes:.

La llamada a the_excerpt() realiza una llamada a get_the_excerpt(), la cual realiza una petición POST modificable por el atacante. Mediante un excerpt elaborado para ello, podría redireccionar a otra página, o cargar HTML o scripts arbitrarios.

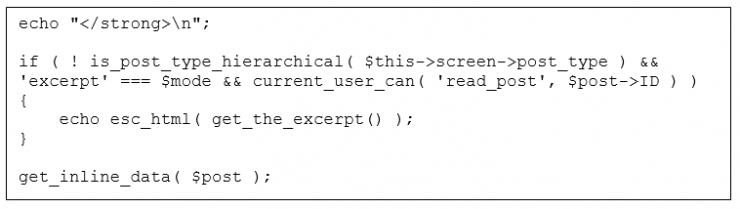

La modificación realizada para parchearlo consiste en modificar esta llamadaa a the_excerpt() por una que sanea el código HTML que esté presente en el mismo mediante la función esc_html(), quedando así: