Aunque configurar un servidor SSH no es una tarea muy complicada, sí es cierto que existen muchas suites de cifrado que no son del todo seguras, por tanto, es recomendable utilizar únicamente las suites de cifrado más robustas que hay disponibles en nuestro servidor. En la Wiki de Mozilla tenemos disponible un manual de configuración para OpenSSH que nos permitirá tener una seguridad bastante elevada. En este manual podremos conoce los algoritmos de intercambio de claves más robustos, los algoritmos de cifrado simétrico más seguros, y también la configuración idónea si te importa la seguridad de tus conexiones SSH.

Mozilla SSH Observatory (aún en fase beta)

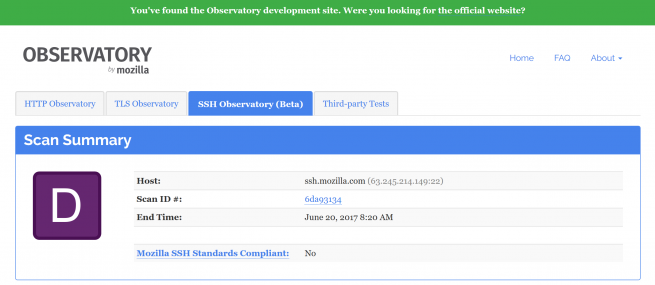

Para poder realizar un test a nuestro servidor SSH, debemos tenerlo configurado en el puerto por defecto 22, de lo contrario este test no funcionará. De momento, al estar en fase beta no permite incorporar un puerto diferente al de por defecto. Para poder hacer un test deberemos entrar en la siguiente URL cambiando la parte final “host=ssh.mozilla.com” por el dominio de tu servidor SSH. La URL completa es la siguiente “https://mozilla.github.io/http-observatory-website/analyze.html?host=ssh.mozilla.com#ssh“. Una vez que pasen unos segundos, nos mostrará el test tal y como se puede ver a continuación:

En este resumen nos aparecerá una valoración, pero también justo debajo nos aparecerán las recomendaciones que Mozilla nos hace para asegurar aún más el servidor SSH. Si por ejemplo usamos un conjunto de algoritmos de intercambio de claves inseguros, nos va a recomendar eliminarlos, lo mismo ocurre con los algoritmos MAC así como el cifrado simétrico:

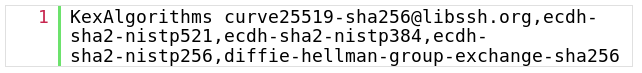

En la Wiki de Mozilla tenemos disponible la configuración de seguridad de OpenSSH para sistemas Unix y Linux. Por ejemplo, si tenemos un servidor OpenSSH moderno así como clientes, nos va a recomendar configurar los siguientes algoritmos de intercambio de claves:

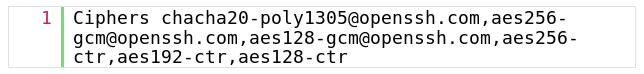

Respecto a los cifrados simétricos, también nos va a recomendar utilizar los más seguros como AES en sus versiones seguras, e incluso chacha20 si nuestro cliente es compatible:

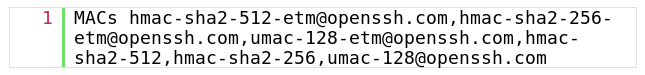

Los algoritmos MAC que nos sugiere de cara a la configuración son los siguientes, todos ellos con SHA en sus versiones seguras, nada de SHA1 o MD5 por ejemplo:

En el manual también nos va a recomendar utilizar criptografía de clave pública en lugar de iniciar sesión con usuario y clave. Un detalle importante es que si usamos un servidor OpenSSH algo más antiguo, no soportará los últimos algoritmos, pero en la Wiki tenemos los más seguros que sí son compatibles.

Por último, la propia herramienta va a identificar qué servidor estamos utilizando.